Биткоин та інші кріптовалюти традиційно привертають підвищену увагу шахраїв самого різного калібру, які не тільки використовують їх у своїй протиправній діяльності, але і активно викрадають не тільки з бірж, але й у пересічних користувачів.

Вдаючись до допомоги сучасних технологій, хакери знаходять все нові способи відбирання коштів, проте основні та перевірені часом методи залишаються все ті ж, оскільки кожен день в криптовалютное простір заходять нові люди, які часто не мають адекватним рівнем знань та обізнаності для протидії таким атакам.

Нижче перераховані основні прийоми і трюки хакерів, знаючи про яких користувачі можуть як мінімум убезпечити свої монети.

Навігація по матеріалу:

- 1 Соціальна інженерія і фішинг

- 2 Троянські віруси

- 3 Клавіатурні шпигуни (keyloggers)

- 4 Публічні мережі Wi-Fi

- 5 Slack-боти

- 6 Аутентифікація по SMS та SIM Swapping

- 7 Мобільні додатки

- 8 Розширення, плагіни і аддони для браузерів

Соціальна інженерія і фішинг

Під соціальною інженерією розуміється сукупність обмінних прийомів, які змушують користувачів виконувати на сайтах або в додатках дії, які можуть завдати їм шкоди. Одним з таких досить популярних методів є фішинг – створення сайтів-клонів відомих ресурсів, які змушують користувачів розкривати свої персональні дані, включаючи паролі, телефонні номери, реквізити банківських карт, а в останні роки і приватні ключі від криптовалютных гаманців.

Посилання на фішингові сайти можуть поширюватися різними способами – це і рекламні оголошення в соцмережах, і електронні листи, які копіюють зовнішній вигляд розсилок від офіційних проектів. Все це робиться з єдиною метою — змусити неуважного користувача перейти на фейковий сайт і ввести там персональні дані.

За даними Chainalysis, в криптовалютном просторі фішинг залишався найбільш прибутковим шахрайським методом протягом 2017 і 2018 років. Однак, якщо в 2017 році на його частку припадало понад 88% всіх шахрайських схем, то в 2018 році цей метод став менш ефективним, і його показник успішності знизився вже до 38,7%.

Тим не менш небезпека стати жертвою фішингової атаки зберігається. Серед останніх таких інцидентів можна виділити атаки на популярний гаманець Electrum в грудні 2018 і в квітні 2019 рр. Нерідко при цьому атаки велися і на альткоин-гаманці.

Крім того, останнім часом жертвами фішингових атак ставали біржі Bitfinex і Binance, апаратний гаманець Trezor, платформа для купівлі та продажу біткоінів LocalBitcoins, а також користувачі соціальних мереж, наприклад, Facebook. В останньому випадку зловмисники копіюють сторінки популярних криптовалютных спільнот, після чого використовують фотографії учасників реальних спільнот, відзначаючи їх у пості як переможців програми лояльності до платформи.

Про те, яке значення боротьби з фішингом надають провідні представники індустрії, сповна говорить і той факт, що в квітні цього року Binance Labs, венчурне підрозділ криптовалютной біржі Binance, здійснило інвестиції в PhishFort. Ця компанія спеціалізується на рішеннях щодо захисту від фішингових атак і орієнтується на бізнеси, що знаходяться у високій групі ризику, такі як биткоин біржі, ICO-проекти і платформи з випуску токенів.

Рекомендації щодо захисту від фішингових атак дуже прості: підвищення загальної комп’ютерної грамотності, власна уважність (ручне введення URL і перевірка використання протоколу https), а також використовуване за замовчуванням недовіру до оголошень, що пропонують безкоштовну роздачу криптовалют.

Троянські віруси

Ці численні віруси являють собою різновид шкідливих програм, що проникають в комп’ютер під виглядом легального програмного забезпечення.

У цю категорію входять програми, що здійснюють різні непідтверджені користувачем дії:

- збір інформації про банківські карти,

- порушення працездатності комп’ютера,

- використання ресурсів комп’ютера в цілях майнінгу,

- використання IP для нелегальної торгівлі і т. п.

Але винахідливість хакерів на місці не стоїть. Так, у 2018 році була виявлена нова версія сумно відомого трояна Win32.Rakhni. Цей вірус відомий ще з 2013 року, але якщо спочатку він фокусувався виключно на шифруванні пристроїв та вимогу викупу за розблокування, то нова версія пішла набагато далі.

Для початку вона перевіряє наявність папок, пов’язаних з биткоин-гаманцями, і якщо такі виявлені, шифрує комп’ютер і вимагає викуп. Проте, якщо таких папок знайдено не було, Win32.Rakhni встановлює шкідливий, який викрадає обчислювальні потужності комп’ютера з метою прихованого майнінгу криптовалют, а також намагається поширитися на інші пристрої в мережі.

При цьому, як видно на зображенні вище, понад 95% усіх випадків зараження комп’ютерів цим трояном припадало на Росію, друге і третє місця дісталися Казахстану та Україні.

Згідно з даними Mcafee Labs, Win32.Rakhni найчастіше поширюється через електронні листи, в яких користувачам пропонується відкрити прикріплений pdf-файл, однак замість очікуваного вмісту запускається програма-шкідливий.

Як і у випадку з фишинговыми атаками для запобігання зараження пристроїв необхідно дотримуватися базову комп’ютерну гігієну і бути вкрай уважним до відкриваються вкладень.

Клавіатурні шпигуни (keyloggers)

Шкідливі програми часто складаються з кількох компонентів, кожен з них виконує власну задачу. По суті їх можна порівняти з швейцарським армійським ножем – за їх допомогою хакери можуть виконувати безліч різних дій на атакованій системі.

Один з найпопулярніших компонентів при атаках – це так звані клавіатурні шпигуни (кейлогери). Вони являють собою вузькоспеціалізований інструмент, записуючий всі натискання клавіш на пристроях. З його допомогою зловмисники можуть непомітно заволодіти всією конфіденційною інформацією користувача, включаючи паролі і ключі від криптовалютных гаманців.

Найчастіше кейлогери проникають у системи складі комплексного шкідливого софту, але іноді вони можуть бути вбудовані в цілком легальне програмне забезпечення.

Виробники антивірусних рішень, як правило, додають відомі кейлогери в свої бази, і метод захисту від них мало чим відрізняється від методу захисту від будь-якого іншого шкідливого софту. Проблема полягає в тому, що кілоггерів існує величезна кількість, і встежити за усіма фізично дуже складно. З цієї причини клавіатурні шпигуни з першої спроби часто не визначаються антивірусами.

Тим не менш звичайна комп’ютерна гігієна і використання спеціального софту можуть стати гарною допомогою у боротьбі з цим видом атак.

Публічні мережі Wi-Fi

Крадіжка коштів через загальнодоступні мережі Wi-Fi завжди була і залишається одним з найбільш популярних інструментів зловмисників.

Більшість Wi-Fi роутерів використовують протокол WPA (Wi-Fi Protected Access), який не тільки шифрує всю інформацію в мережі, але і забезпечує доступ до неї тільки авторизованим користувачам.

Проте хакери знайшли лазівку і тут: запускаючи нескладну команду KRACK, вони змушують пристрій жертви перепідключитися до власної мережі Wi-Fi, після чого отримують можливість відстежувати і контролювати всю проходить через неї інформацію, включаючи ключі від криптовалютных гаманців.

Захиститися від такої атаки допомагають регулярні оновлення прошивок роутера, а також власна уважність: ніколи не слід здійснювати транзакції, перебуваючи в публічних місцях, на зразок вокзалів, аеропортів, готелів або – що відбувається досить часто серед представників биткоин-спільноти – на блокчейн-конференціях.

Slack-боти

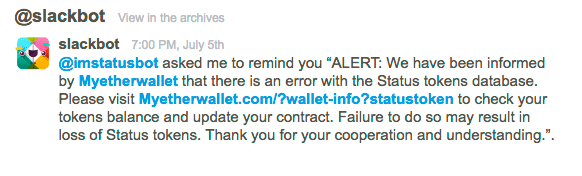

Існує досить велика кількість ботів для Slack, які хакери успішно беруть на озброєння. Як правило, такі боти надсилають користувачеві повідомлення про наявність проблем з його гаманцем. Кінцева мета – змусити користувача натиснути на повідомлення і ввести приватний ключ.

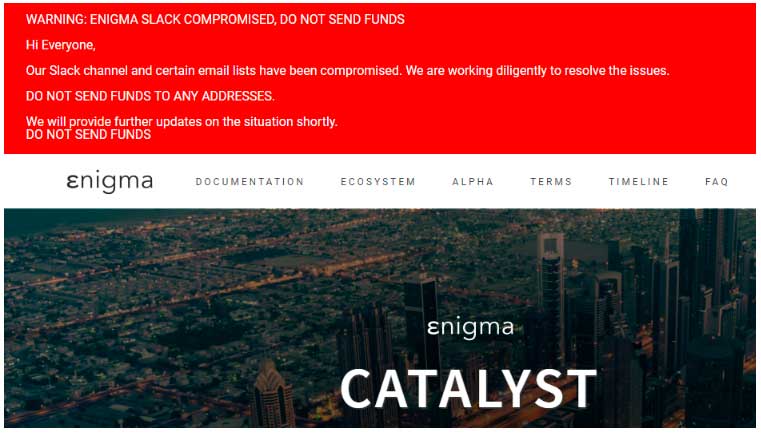

Найбільш масштабною успішної хакерською атакою, в ході якої були задіяні боти для Slack, став інцидент з проектом Enigma в серпні 2017 року. Тоді проект був змушений призупинити пресейл токенів ECAT після того, як невідомі зловмисники зламали сайт проекту і, вказавши помилковий ETH-адресу, позбавили його більше $400 000.

Крім того, представники Enigma підтвердили, що також був скомпрометований Slack-чат проекту:

Рекомендації: ігнорувати подібні повідомлення, надсилати скарги на поширюють їх боти, встановити захист на Slack-канал (наприклад, security-боти Metacert або Webroot).

Аутентифікація по SMS та SIM Swapping

Аутентифікація по SMS і раніше залишається вельми поширеним методом верифікації різних операцій, у тому числі і криптовалютных транзакцій. Однак ще у вересні 2017 року спеціалізується на кібербезпеки компанія Positive Technologies продемонструвала, як легко можна перехопити SMS з паролем, пересланого запрошення по протоколу Signaling System 7 (SS7).

Демонстрація була проведена на прикладі аккаунта на платформі Coinbase, який був прив’язаний до пошти на Gmail. На перший погляд могло здатися, що мова йде про уразливості на стороні Coinbase, проте насправді задіяний Positive Technologies інструмент власної розробки використовував слабкі місця в самій мережі.

Перенаправивши текстові повідомлення на власний номер, дослідники змогли скинути і встановити новий пароль на пошті, після чого отримали повний доступ до гаманця.

В даних випадку експеримент був поставлений в дослідницьких цілях, і фактичної крадіжки монет не сталося, однак його результати показали, що такий метод цілком може бути використаний і справжніми злочинцями.

В даному матеріалі фахівці Hacken також перерахували основні варіанти перехоплення SMS :

- Прослуховування. Перехоплення SMS правоохоронцями внаслідок перевищення службових повноважень або нецільового використання матеріалів негласних слідчих дій.

- Дублювання (клонування) SIM-картки через оператора стільникового зв’язку з використанням персональних даних клієнта і подальше використання клонованої SIM-карти у протиправній діяльності.

- Помилкова базова станція для перехоплення і розшифровки всіх вхідних повідомлень абонента і подальше використання перехоплених даних у протиправній діяльності.

- Злом “Персонального кабінету” абонента на сайті або додатку стільникового оператора і переадресація всіх повідомлень на адресу зловмисника, а також подальше використання отриманих даних у протиправній діяльності.

У цьому списку також цікавий другий пункт — клонування (підміна) SIM-карти. Цей метод відомий як SIM Swapping, і вже відомий перший гучний випадок, коли він був використаний для крадіжки кріптовалюти на $14 млн.

Мова йде про випадок, що стався в 2018 році, коли в США були арештовані два хакера, зуміли переконати оператора мобільного зв’язку передати їм контроль над номером, де була двофакторна аутентифікація до облікового запису адміністратора проекту Crowd Machine.

Рекомендація: відмова від верифікації через SMS на користь спеціальних програм для двофакторної аутентифікації (2FA), наприклад, Google Authenticator.

Мобільні додатки

Жертвами хакерів найчастіше стають власники пристроїв на Android, замість 2FA використовують тільки логін і пароль. Відбувається це в тому числі і тому, що процес додавання додатків в Google Play Store менш суворий, ніж в App Store. Зловмисники користуються цим, розміщуючи власні програми, які імітують відомі гаманці і біржі, і виманюють у неуважних користувачів конфіденційні дані.

Одна з гучних історій з фейковими додатками була пов’язана з біржею Poloniex. У листопаді 2017 року експерти компанії ESET виявили в Google Play програму, яка видавала себе за офіційне мобільний додаток цієї американської біржі. Суть шахрайства полягала в тому, що викачали програму користувачі вводили туди логін і пароль. Це дозволяло творцям вірусу самостійно змінювати налаштування, виконувати транзакції, а також отримати доступ до пошти користувачів.

Незважаючи на те, що на той момент у Poloniex не було офіційних мобільних додатків (вони були випущені тільки в липні 2018), два варіанти фейкових додатків встановили понад 5 тисяч осіб. Після попередження ESET вони були видалені з Google Play.

Також в Google Play перебували фальшиві додатки MetaMask і Trezor Mobile Wallet.

Користувачі пристроїв на iOS частіше стають жертвами зловмисників, які поширюють програми з вбудованою функцією прихованого майнінгу. Після виявлення цієї проблеми компанія Apple була змушена посилити правила прийняття додатків в App Store. При цьому збиток від таких програм достатньо невеликий — вони лише знижують продуктивність комп’ютера, не відводячи при цьому кошти.

Рекомендації: не встановлюйте додатки, в яких немає крайньої необхідності. Не забувайте про двофакторної аутентифікації, а також перевіряйте посилання на додатки на офіційних сайтах проектів і платформи, щоб переконатися в їх достовірності.

Розширення, плагіни і аддони для браузерів

Існує чимало браузерних розширень і плагінів, покликаних зробити взаємодію з криптовалютными гаманцями більш простим і комфортним. Однак написані вони, як правило, на JavaScript, що робить їх вразливими до хакерських атак. Мова може йти як про перехоплення даних користувача і надалі доступі до гаманців, так і про встановлення програм для прихованого майнінгу.

При цьому, як відзначили в Check Point Software Technologies Ltd, саме приховані криптомайнеры залишаються домінуючою загрозою для організацій по всьому світу. Так, у 2018 році криптомайнеры стабільно займали перші чотири рядки рейтингів найбільш активних загроз і атакували 37% організацій по всьому світу. В 2019 році, незважаючи на зниження вартості всіх криптовалют, 20% компаній продовжують піддаватися атакам криптомайнеров щотижня.

Протистояти цій загрозі можна кількома способами: встановити окремий браузер або навіть окремий комп’ютер для трейдингу, використовувати режим інкогніто, регулярно оновлювати антивірусні бази і не викачувати ніяких сумнівних розширень або плагінів.

Незважаючи на те, що основна частина хакерських атак припадає на біржі й компанії, індивідуальних користувачів вони також не обходять увагою. Згідно з результатами минулорічного дослідження компанії Foley & Lardner, 71% великих трейдерів та інвесторів назвали найбільш високим ризиком саме крадіжку криптовалют, 31% при цьому назвав діяльність хакерів загрозою всій криптовалютной індустрії.

Хакери, як правило, йдуть на крок попереду всієї індустрії, тому крім спеціальних захисних програм не менш важливим аспектом боротьби зі зловмисниками залишається власна комп’ютерна грамотність користувачів і відстеження останніх трендів і подій в області кібербезпеки.

Дата публікації 22.06.2019

Поділіться цим матеріалом у соціальних мережах і залиште свою думку у коментарях нижче.

Be First to Comment